航空业广遭袭击?安恒信息全链路防护全面“护航”!

澳大利亚航空公司(Qantas)于2025年6月30日检测到其呼叫中心使用的第三方客户服务平台出现“异常活动”,随后确认该平台遭到网络攻击。此次攻击可能导致多达600万客户的个人信息被窃取。澳航表示,被攻击的平台主要用于存储客户的姓名、电子邮箱、电话号码、出生日期及常旅客会员编号等信息。尽管事件仍在调查中,澳航初步判断此次泄露的数据规模“相当庞大”。

此次攻击发生之际,一个被称为“Scattered Spider”的黑客组织正将目标转向航空和运输业,因此外界普遍猜测该组织是此次攻击的幕后黑手,尽管官方尚未最终确认。

详情分析

受影响实体:

澳洲航空 (Qantas)

事件披露日期:

2025年7月1日

事件性质:

第三方数据泄露

攻击向量:

攻击者通过入侵一家为澳洲航空提供呼叫中心客户服务的第三方供应商平台,获得未经授权的访问权限。

泄露数据范围:

预计影响多达600万名客户。泄露数据类型包括:客户姓名、电子邮件地址、电话号码、出生日期及常旅客会员号。澳洲航空申明,此次事件未涉及支付卡信息、财务详情或护照信息。

攻击者分析:Scattered Spider (UNC3944)

此次攻击并非孤立事件。在此之前,加拿大西捷航空(WestJet)和夏威夷航空(Hawaiian Airlines)等均已报告了类似的网络攻击,安全公司如Palo Alto Networks和Mandiant已就“Scattered Spider”对航空业的威胁发出警告。

Scattered Spider是一个组织灵活、技术娴熟的威胁组织,其成员据信多为英语国家的年轻人,常在Telegram和Discord等平台进行协作。

核心能力:

其核心竞争力是针对“人”的社会工程学攻击。他们精通语音钓鱼(Vishing),能够通过电话令人信服地冒充员工、IT支持或合作伙伴,从而骗取信任和凭证。

关键TTPs(战术、技术与程序):

初始访问:

极度专注于攻击IT服务台(Help Desk)。一个经过验证的具体手法是:说服帮助台为目标员工执行自助密码重置(self-service password reset),随后立即将攻击者控制的验证器注册为新的MFA设备,从而完全接管账户。

双重作案模式:

数据窃取与勒索:

这是其主要模式。他们入侵网络后,专注于窃取敏感数据,然后以公开数据为要挟进行勒索。在此模式下,他们通常不会部署破坏性的勒索软件,如在美国保险公司Aflac的事件中,该公司业务运营并未中断。

初始访问代理(IAB):

他们也充当“敲门砖”角色,将获取的访问权限出售或提供给其他勒索软件团伙,例如与他们有关联的DragonForce和ALPHV/BlackCat勒索软件。例如,在针对英国零售商Marks & Spencer的攻击中,他们就加密了其虚拟机。

目标行业的流转性:

Google威胁情报部门等机构的报告显示,该组织攻击目标明确且灵活。在转向航空业之前,他们已先后对北美的零售、保险和科技行业进行过集中攻击。

防范建议

为有效防御Scattered Spider及类似的威胁,组织必须采取超越传统边界防御的、以身份为核心的综合策略。

技术层面控制(Technical Controls):

强制采用抗钓鱼MFA:

全面推行并强制使用基于FIDO2/WebAuthn的物理安全密钥或高安全性的生物识别验证。在MFA策略中,应限制或监控可被轻易绕过的验证选项。

实施零信任架构:

部署最小权限访问控制,确保任何用户和设备在访问任何资源前都经过严格验证。通过网络微分段技术,限制一旦发生突破后的横向移动,阻止攻击者从一个系统跳转到另一个系统。

增强身份安全监控:

部署身份威胁检测与响应(ITDR)解决方案,专门监控与身份相关的异常行为,如不可能的差旅(impossible travel)、MFA轰炸、异常的权限提升等,并实现自动告警和阻断。

流程层面控制(Procedural Controls):

重构高风险IT流程:

必须重新设计密码重置和MFA设备注册/更换流程。禁止仅通过单因素(如电话口头确认)执行此类操作。要求必须通过多重、异构的渠道进行验证,例如“向员工档案中的备用邮箱发送验证链接”+“向其直属经理的企业通信工具发送审批请求”的双重组合。

深化第三方风险管理(TPRM):

对所有供应商实施强制性的安全基线评估,并将其作为合同条款。要求关键供应商提供其安全控制措施的证明,并保留对其进行审计的权利。

人员层面控制(Administrative Controls):

开展情景化安全意识演练:

培训内容应超越通用的反钓鱼邮件,重点纳入针对IT帮助台和一线员工的语音钓鱼(Vishing)模拟演练,提升员工对社会工程学欺诈的“免疫力”。

建立并宣传安全事件上报快速通道:

确保员工在接到可疑请求时,知道向谁、如何快速报告,并确保报告流程不会对报告人带来负面后果,以此鼓励“吹哨”行为。

安恒信息解决方案

安恒信息产品和服务能够对此类恶意攻击在多环节、全链路进行检测和防御:

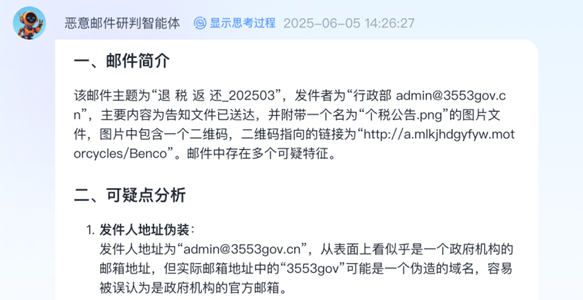

安恒恒脑-恶意邮件研判智能体

简介

安恒恒脑-恶意邮件研判智能体依托恒脑安全垂域大模型能力,可对邮件内容进行语义理解和意图识别,结合二维码识别、附件研判、图片OCR等处理模块,实现了对钓鱼邮件、泄密邮件等多种异常邮件的有效判别,并给出异常点解读,可有效提高异常邮件识别的准确率,降低安全风险。

钓鱼邮件检测示例:

明御APT攻击预警平台

简介

明御APT攻击预警平台是流量威胁检测、恶意文件检测、分析溯源、联动响应于一体的高级威胁预警系统,基于丰富的特征库、全面的检测策略、精准的深度分析模型等规则检测,结合智能机器学习、动态沙箱、语义分析及威胁情报等高级威胁检测技术,能实时发现用户网络中的各种已知威胁和未知威胁,支持包含各类恶意代码攻击、远程控制、WEB攻击、邮件攻击、漏洞利用、隧道通信等在内的多种攻击类型检测。

安恒终端安全管理系统(办公智盾)

简介

办公智盾提出新一代的终端一体化安全防护理念和解决方案,超越传统思维,从单一终端安全,变成人员、终端、网络、应用、数据全方位一体化安全。办公智盾基于模块化设计理念,集多种安全模块于一体,融合了准入、零信任、防病毒、数据防泄漏、数字水印、文件加密、主机审计、桌面管理等十多种业务,全面兼容Windows、Linux、MacOS、UOS、麒麟等主流操作系统,一个平台,一个终端,统一管理。满足用户核心应用景,包括远程接入场景、威胁入侵防护场景、商业秘密保护场景、桌面管控场景。

XDR安全大脑(AXDR)

简介

安恒信息XDR安全大脑,又名:AiLPHA 高级威胁检测与分析系统(AXDR),聚焦终端侧和网络侧主动威胁检测和精准防护,依托强大的AI告警研判与精准事件分析能力,能够深度还原攻击链路,以安全场景为驱动,实现快速的响应处置,真正做到 “场景驱动、开箱即用、精准分析、极简运营”,助力政企数字化安全健康发展。XDR通过关联网络、终端的告警和日志,实现银狐木马攻击链路的可视化,精准溯源恶意进程,达到快速的响应和处置。

安全事件攻击链路分析示例:

安恒威胁情报数据

简介

安恒威胁情报具备超过10亿条入侵检测IP情报的实时监测能力、300万条失陷检测情报的精准识别能力、10亿条文件hash样本的恶意代码检测能力,以及5000万条恶意URL的风险识别能力,具备完整的威胁分析字段和阻断等级判定能力。在漏洞预警方面,拥有35万条漏洞数据的风险发现、分析与预警能力,能够从可利用性、影响程度等维度进行应急响应级别划分。威胁组织画像能力覆盖600多种组织及3000+恶意家族的TTP攻击矩阵分析,具备攻击技术识别和关联分析能力。

此外用户可通过云沙盒:https://sandbox.dbappsecurity.com.cn/ 对可疑文件进行威胁研判并下载分析报告。或用沙箱打开不明来源的未知文件,在虚拟环境中进行内容预览,免于主机失陷、受到木马或病毒文件攻击。也可在安恒星图平台:https://starmap.dbappsecurity.com.cn/ 进行情报查询和分析。

AI+安全

AI+安全 数据安全

数据安全 数据基础设施

数据基础设施 态势感知

态势感知 云安全

云安全 基础安全

基础安全 终端安全

终端安全 商用密码

商用密码 软件供应链安全

软件供应链安全 网络空间靶场

网络空间靶场 工业互联网安全

工业互联网安全 物联网安全

物联网安全

安全托管服务

安全托管服务 运营管理服务

运营管理服务